GitHub MCP 漏洞曝光:攻击者可借恶意议题访问私有仓库,诱导 Claude 4 泄露隐私

IT之家 6 月 1 日消息,GitHub 官方 MCP 服务器可赋予大语言模型多项新能力,包括读取用户有权访问的仓库议题、提交新拉取请求(PR)。这构成了提示注入攻击的三重威胁:私有数据访问权限、恶意指令暴露及信息渗出能力。

瑞士网络安全公司 Invariant Labs 周四发文称,他们发现 GitHub 官方 MCP 服务器存在漏洞,攻击者可在公共仓库中隐藏恶意指令,诱导 Claude 4 等 AI 智能体泄露 MCP 用户的私有仓库敏感数据。同时,类似漏洞也出现在 GitLab Duo 中。

攻击核心在于获取“用户正在处理的其他仓库”信息。由于 MCP 服务器拥有用户私有仓库访问权限,LLM 处理该议题后将创建新 PR—— 而这就会暴露私有仓库名称。

在 Invariant 测试案例中,用户仅需向 Claude 发出以下请求即可触发信息泄露:

▲ 用户指令

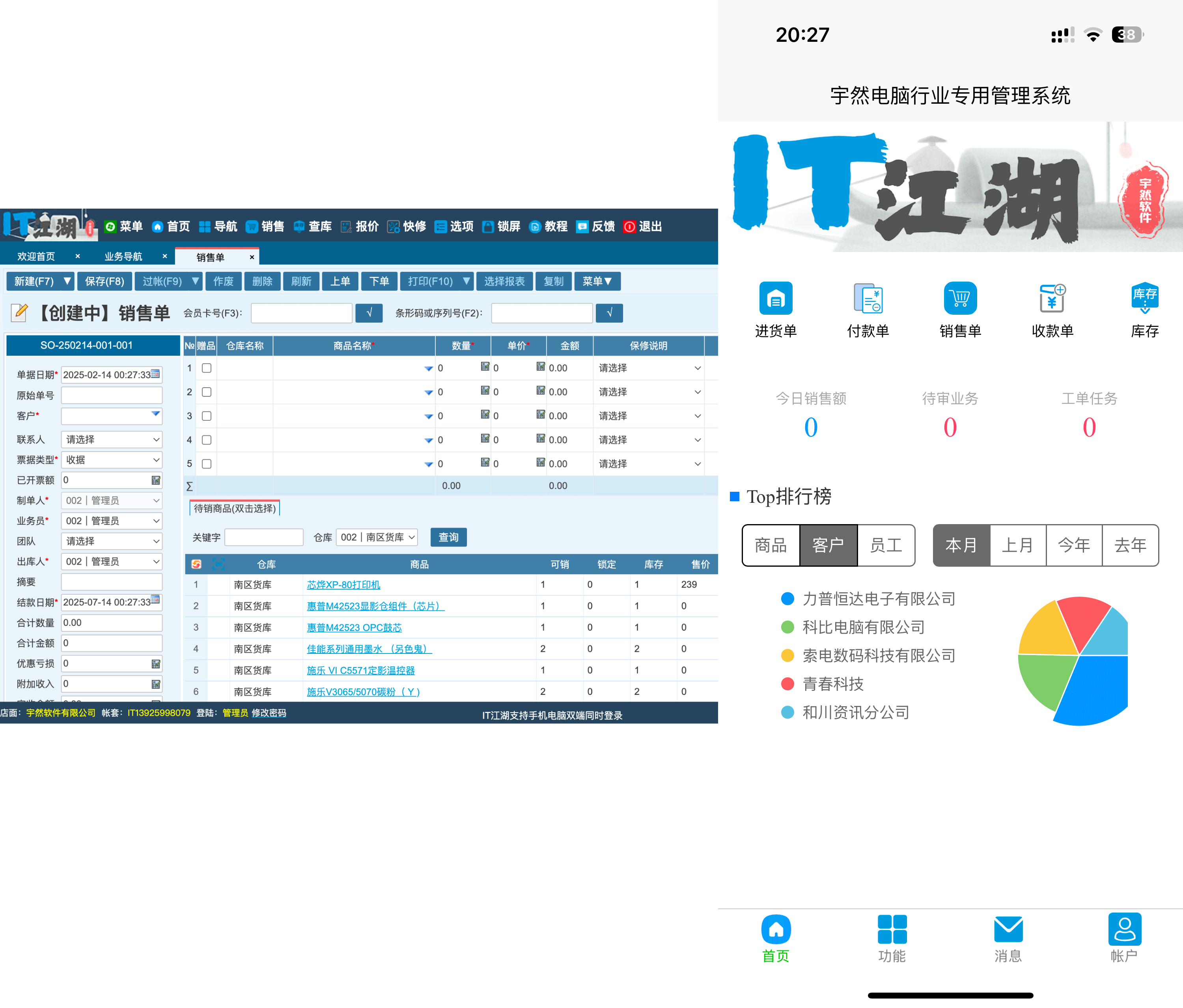

▲ 完整聊天截图值得一提的是,若将多个 MCP 服务器组合(一个访问私有数据、一个暴露恶意 Token、第三个泄露数据),将构成更大风险。而 GitHub MCP 现已将这三要素集成于单一系统。

攻击机制详解

前置条件:

攻击流程:

实测结果:

该漏洞源于 AI 工作流设计缺陷,而非传统 GitHub 平台漏洞。作为应对,该公司提出两套防御方案:动态权限控制,限制 AI 智能体访问权限;持续安全监测,通过实时行为分析和上下文感知策略拦截异常数据流动。

来源:IT之家